Entornos conmutados ¿Que son y como han evolucionado?

ENTORNOS CONMUTADOS

¿Qué es un entorno conmutado?

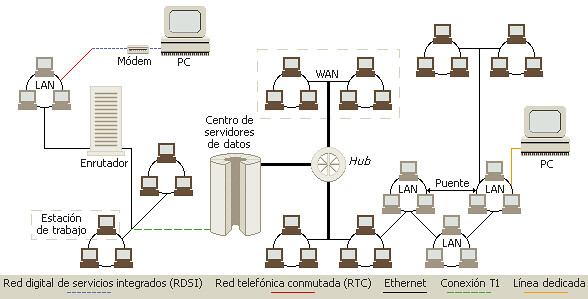

La conmutación de dispositivos de red trata en la intercomunicación de varias redes, pueden estar comunicadas directamente o bien a traves de internet y existen tantas formas de crear una conexion entre ellas como de crear una red de manera propia (directamente comunicadas separadas por Vlanes, optimizando la conectividad o mediante VPN, con listas de acceso y centradas en la seguridad y la privacidad de la linea.

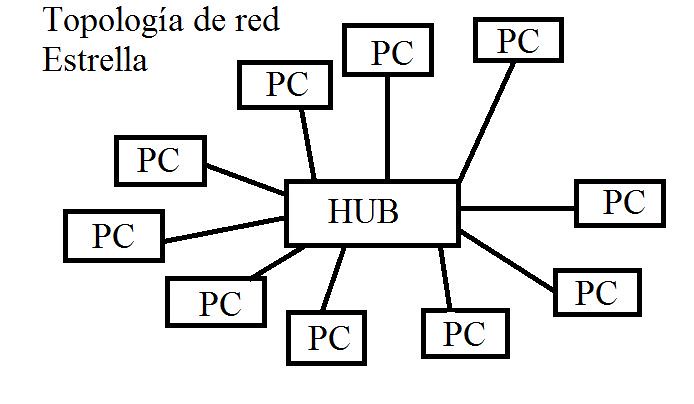

Dado que la creación de las redes conmutadas ha evolucionado de manera muy acelerada en estos últimos años hemos pasado de modelos de red LAN (Local Area Network) con repetidores Hub a través de Ethernet de una manera similar a la siguiente presentado en este enlace:

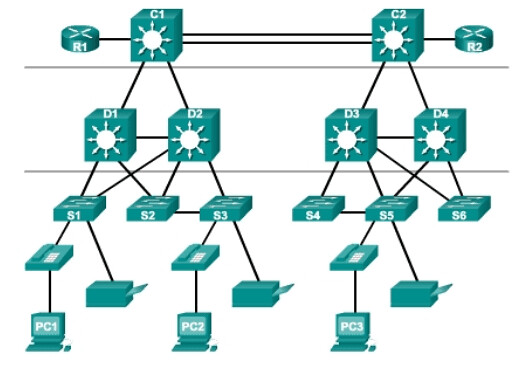

Actualmente las topologías de este tipo de entornos se han sustituido por modelos Jerárquicos más modernos con topologías mixtas, el uso del Etherchannel en conexiones gigabit para aumentar la cantidad de datos transmitida, switches multicapa y routers de alta escalabilidad multipropósitos, en definitiva, una completa actualización de dispositivos inteligentes y medios de capacidad mejorada como presenta el siguiente ejemplo:

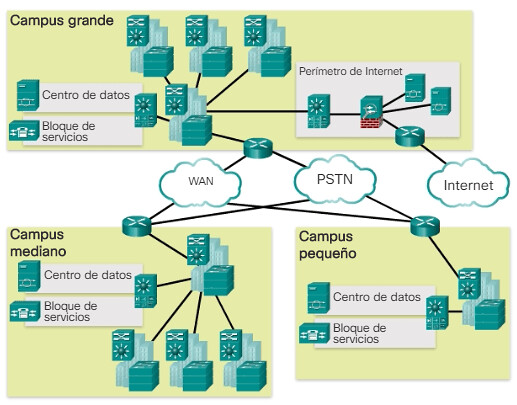

Estos avances han abierto un amplio abanico de posibilidades para las empresas que buscan apoyo en las redes no solo en las pequeñas LAN de oficina que funcionaban con Vlans (interfaces virtuales) de la manera más sencilla, también han permitido que a través del BGP (o Border Gateway Protocol) las empresas que están en expansión tengan una gran escalabilidad, mantenimiento y administración de una manera sencilla y segura, a continuación, presento un ejemplo del diseño jerárquico moderno en unas redes conmutadas sin fronteras:

¿Cuánto ha cambiado la conmutación de redes con estos avances?

Las redes se cambiaron básicamente por LAN conmutadas en la red jerárquica. Las LAN conmutadas brindan más flexibilidad, administración de tráfico y características adicionales:

La calidad de servicio se ve incrementada dado que el tráfico se vio reducido al eliminar los repetidores sustituyéndolos por switches inteligentes con VLANs, accesos a capa 3 y desarrollo de protocolos como el STP para los bucles en capa 2 o nuevos protocolos de enrutamiento mejorados como el OSPF o EIGRP.

La seguridad se me mejorada en consecuencia pues la tecnología de los dispositivos se ve mejorada no solo de cara al acceso, también de cara a la seguridad y la privacidad como son las ACLs, la deshabilitación de puertos o las medidas de seguridad como es el bloqueo de direcciones Mac ante un acceso indebido.

Fácil adaptación a las nuevas tecnologías de red como la Telefonía IP, servicios de movilidad o la conectividad inalámbrica.

En estos 20 años las redes han cambiado tanto que la desaparición, o por lo menos un inmenso abandono, de los dispositivos repetidores de capa 1 como el HUB y el abuso del transporte en la capa 2 han sido sustituidos por elementos inteligentes multipropósito los cuales son muy adaptables a las nuevas tecnologías, compatibles con los distintos modelos de red y mucho más seguros, s y versátiles.

En resumen, con el tiempo hemos explorado posibilidades que ni siquiera se planteaban entonces y que aun a día de hoy se sigue intentando explotar al máximo su potencial, dejando olvidadas las redes minúsculas de presentación sencilla y con muy pocas opciones de administración y de escasa seguridad dejando obsoletos modelos así

¿Por qué ha crecido tan rápido esta tecnología?

La respuesta es sencilla: por necesidad. De no haber alcanzado este nivel de escalabilidad, de comunicación y de seguridad,sencillamente las necesidades no se habrían cubierto nunca y hoy el mundo no habria avanzado tal y como lo conocemos.

Autor/a: Andrés Olmo Fernández

Curso: Cisco CCNA Routing&Switching

Centro: Tajamar

Año académico: 2018-2019