SOMOS TECH RIDERS

Pilotas tu propia carrera profesional tecnológica. Te formas y colaboras con otras personas. Trabajas en equipo. La tecnología no para; está siempre en marcha. Siempre te estás actualizando, actualizando. Eres un/a Tech Rider.

Orientación y formación en tecnología

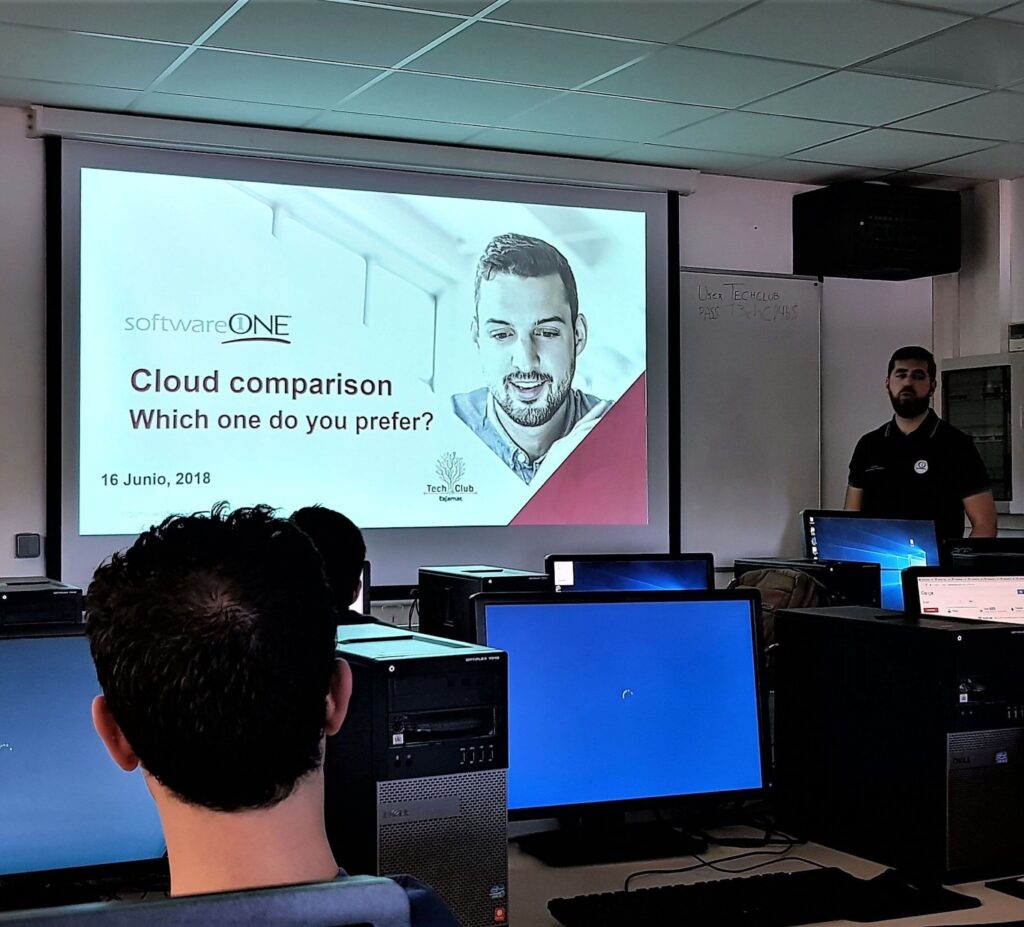

Charlas técnicas, motivacionales o softskills para estudiantes de tecnología

Tutoriales sobre tecnología

Particular

Si eres un/a profesional de la tecnología y quieres impartir una charla técnica o motivacional en un centro educativo.

Empresa

Si sois una empresa tecnológica y queréis impartir una charla técnica o motivacional en un centro educativo o de formación.

Centro Formador

Si eres un centro de formación y quieres solicitar una charla técnica, motivacional o softskills para tus estudiantes de la rama de tecnología.