Seguridad en Switch

Seguridad en Switch

Los Switch son dispositivos intermedios de capa 2 , es decir trabaja con direcciones MAC, dirección MAC destino y dirección MAC origen y de esta forma establece la conexión entre los dos hosts (puertos del switch) correctos, por defecto el switch es un dispositivo que aprende, es decir , irá memorizando la MAC del dispositivo que hay conectado a ese puerto de forma que creara una tabla interna(CAM) en la RAM en la que asociará una dirección MAC a un puerto (o interfaz).

Lo primero para dar seguridad al switch es asignarle un nombre y ponerle contraseñas.El nombre se ingresa en el modo de configuración global con el comando hostname. Es aconsejable que el nombre del dispositivo(switch) sea exclusivo de la red. Los comandos enable secret y enable password se utilizan para restringir el acceso al modo EXEC priviligiado.El comando enable password se utiliza solo si no se ha configurado previamente el enable secret.Es recomendable siempre habilitar enable secret ya que a diferencia de enable password , la contraseña la cifrara siempre utilizando el algoritmo MD5(Message digest 5). A continuación se muestra como seria dicha configuración :

Switch>enable

Switch#configure terminal

Switch(config)#hostname SW1

SW1(config)#enable password (contraseña)

SW1(config)#enable secret (contraseña)

A continuación configuraremos las contraseñas de consola y telnet con el comando line console 0 dentro del modo de configuración global:

Switch(config)#line console 0

Switch(config-line)#password (contraseña)

Switch(config-line)#login

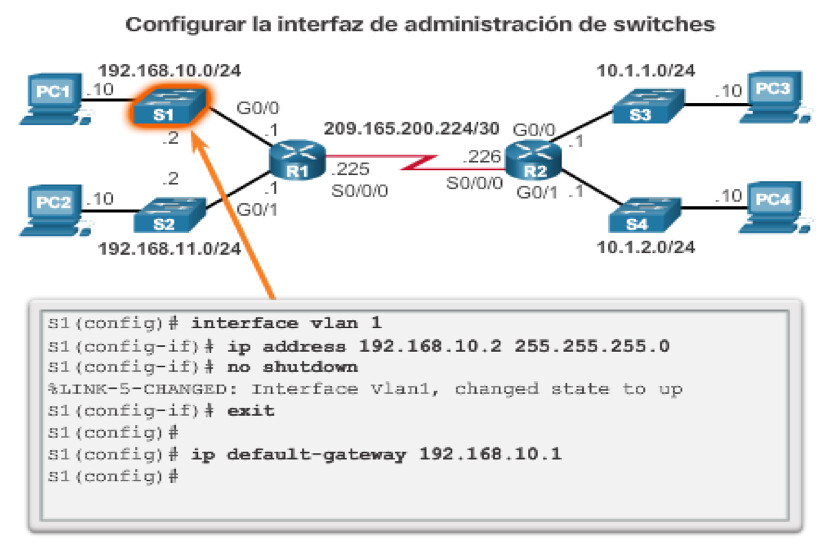

Se configura una dirección IP en la SVI de la VLAN de administración para permitir la configuración remota del dispositivo. Se debe configurar un gateway predeterminado que pertenezca a la VLAN de administración en el switch mediante el comando ip default-gateway. Si el gateway predeterminado no se configura correctamente, no es posible la administración remota.

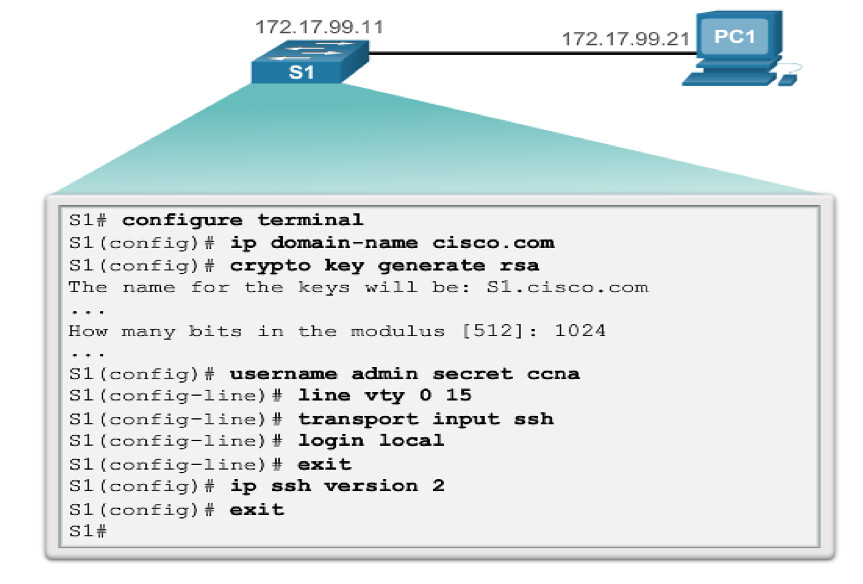

Se recomienda usar Shell seguro (SSH) para proporcionar una conexión de administración segura (cifrada) a un dispositivo remoto, a fin de evitar la detección de nombres de usuario y contraseñas sin cifrar, lo cual es posible cuando se usan protocolos como Telnet. A continuación vemos como se configura una conexión segura SSH:

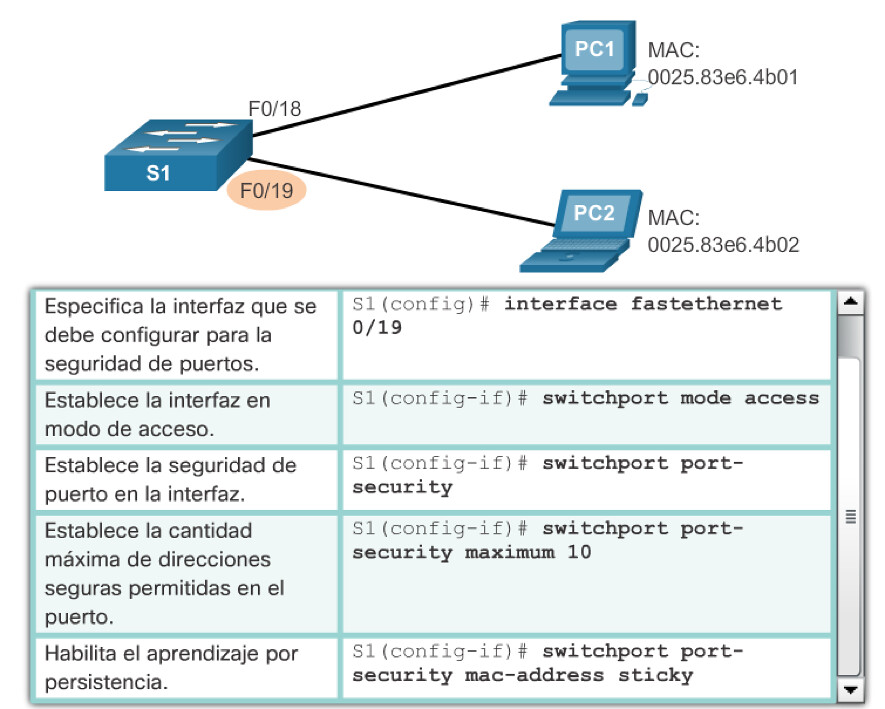

La seguridad de puertos del switch es un requisito para evitar los ataques como la saturación de direcciones MAC y la suplantación de identidad de DHCP. Los puertos de switch se deben configurar para permitir que ingresen solo las tramas con direcciones MAC de origen específicas. Se deben rechazar las direcciones MAC de origen desconocidas, y se debe desactivar el puerto para evitar otros ataques. Ejemplo de configuración:

La seguridad de puertos es solo uno de los métodos de defensa contra los riesgos que puede sufrir la red.

Existen 10 prácticas recomendadas que representan los métodos más seguros para una red:

-Desarrolle una política de seguridad escrita para la organización.

-Desactive los servicios y puertos que no se utilicen.

-Utilice contraseñas seguras y cámbielas con frecuencia.

-Controle el acceso físico a los dispositivos.

-Evite usar sitios web HTTP estándar inseguros, especialmente para las pantallas de inicio de sesión. En lugar de esto, use HTTPS, que es más seguro.

-Realice copias de respaldo y pruébelas periódicamente.

-Capacite a los empleados sobre los ataques de ingeniería social y desarrolle políticas para validar identidades por teléfono, mediante correo electrónico y personalmente.

-Cifre los datos confidenciales y protéjalos con una contraseña segura.

-Implemente hardware y software de seguridad, como firewalls.

-Mantenga el software IOS actualizado mediante la instalación semanal o mensual de parches de seguridad, si es posible.

Estos métodos son solo un punto de partida para la administración de la seguridad. Las organizaciones deben mantenerse alerta en todo momento para defenderse de estas amenazas en constante evolución.

En definitiva, todas estas medidas se consideran como buenas prácticas y deberían evaluarse concienzudamente para su implantación. No obstante, cabe recordar , que existen otras medidas adicionales como DHCP Snooping, DAI ,Source Guard, PVLAN, STP (Spanning Tree Protocol), Logging y Debugging , etc , que podrían añadirse a la seguridad del switch.

Autor : Jesús Antonio Rodriguez Sastre

Curso :Cisco CCNA Routing&Switching

Centro: Tajamar

Año académico : 2017-2018