Seguridad en VLANs y sus tipos de ataques.

Seguridad de VLANs.

Empresas de diversos sectores, securizan sus redes e infraestructuras con la idea de que los ataques siempre vendrán desde el exterior y olvidan que desde dentro de la misma puede sufrir la mayoría de ataques ya sean intencionados o no.

Todo aspecto a recalcar siempre podrá quedarse corto a la hora de tener cubiertas nuestras espaldas dado que con las nuevas tecnologías tanto de ataque como de defensa no podemos tener opciones de quedarnos rezagados a la hora de implementar y de corregir nuestros sistemas.

Securizarlos es una opción ineludible, delicada y sobre todo inaplazable porque los ataques pueden producirse de un momento a otro. Hoy hablare un poco de todo lo que podemos encontrarnos en un entorno de producción real dando pautas básicas de seguridad aunque no las únicas las más esenciales.

Ejemplo de seguridad de VLANs sería que un empleado conecta un SWITCH al cable rj45 que viene asignado a su pc. Así como si estaría activando un servicio DHCP daría direcciones IP a todo nuevo host que se conecte o una conexión WIFI.

Aquí trataremos los ataques que podemos sufrir, y como podemos tratar de evitarlos.

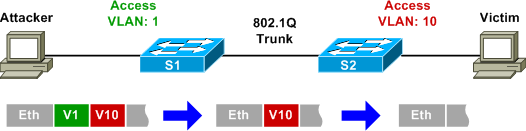

VLAN HOPPING

Es una vulnerabilidad de seguridad que puede aparecer en entornos LAN, donde los Switch están conectados por puertos troncales. Además, trataremos algunas posibilidades de configuración para evitar el problema de seguridad.

Un atacante intenta obtener acceso a una VLAN no autorizada mediante la adición de dos etiquetas en los paquetes salientes desde el cliente, esto se llama doble etiquetado. Estas etiquetas se agregan a los paquetes que identifican a qué VLAN pertenecen (VLAN ID).

La primera etiqueta (802.1Q) es leída por el puerto de línea externa en el primer switch al que el cliente-atacante está conectado, donde es eliminada y no se vuele a etiquetar por otra y la envía al siguiente switch, en el segundo troncal se lee la segunda etiqueta que envía tráfico desde el atacante a los clientes con el mismo ID de VLAN como la segunda etiqueta y por ende estos datos serán reenviados.

VLAN Hopping

La defensa propuesta: Configuración de ACL – listas de control de acceso con direccionamiento e incluso con filtrado de MAC address. También podemos configurar los puertos libres del switch en modo shutdown y asociarlos a una VLAN que no tenga tráfico de datos. Los puertos Troncales se configuraran con una VLAN nativa que no emita tráfico de datos. ACTIVADO – NO NEGOCIANDO.

SPOOFING ATTACK

Estos ataques pueden ocurrir sobre varios protocolos permitiendo a un atacante realizar ataques de man-in-the-middle (MITM), de tal manera que tras el ataque todo el tráfico fluye por el equipo del atacante antes de enviárselo al router, switch o equipo de destino.

Donde el atacante adquiere control y permisos para leer, insertar y modificar las comunicaciones.

El ataque de DHCP Spoofing lo podremos evitar mediante la característica DHCP Snooping de Cisco, mientras que los ataques de ARP Spoofing los podremos evitar mediante las técnicas de inspección dinámica ARP que viene por defecto en los nuevos switches.

Ataques de IP Spoofing los podremos evitar configurando IP Source Guard que uniéndolo a DHCP Snooping el switch conocerá la asociación IP – MAC por puerto, evitando los ataques MitM.

Ataque Man-in-the-middle

En conclusión hay que planificar nuestras redes tanto en su aspecto topológico, físico y sin olvidar la seguridad dentro y fuera de ellas.

El enemigo puede estar tanto dentro como fuera de nuestro propio entorno, ya sea por acciones deliberadas como accidentales.

Jorge Zamorano Rueda

Alumno del curso: Cisco CCNA R&S

Centro: Tajamar

Año: 2015-2016