Acceder a una instantánea de la base de datos de AD (GUI)

Active Directory es un servicio de directorio introducido por Microsoft en el año 2000. Se trata de una estructura jerárquica que guarda información sobre objetos como pueden ser usuarios, grupos, equipos, unidades organizativas, dominios… que nos permite administrar de forma centralizada todos los recursos.

Este directorio se almacena en los Controladores de Dominio. Cada controlador de dominio posee una copia del directorio al que pertenece. Cada vez que se realiza un cambio es replicado a los otros controladores de dominio o bosque, según corresponda.

La base de datos del directorio activo se almacena en un archivo llamado ntds.dit y se encuentra en la ubicación %SYSTEMROOT%\NTDS (que habitualmente suele ser C:\Windows\NTDS). Microsoft recomienda que esté guardada en un sistema de archivos NTFS.

La carpeta NTDS incluye además otros archivos relevantes como:

- Archivos .log: son logs que almacenan las transacciones de la base de datos cuando se realizan cambios en el directorio.

- Archivos .chk: son los llamados archivos «checkpoint» los cuales son útiles para evitar la pérdida de datos cuando ocurre un problema grave.

- Temp.edb: es un archivo temporal que almacena operaciones de la base de datos. También se usa cuando se realiza algún mantenimiento sobre ntds.dit

- edbres00001.jrs y edbres00002.jrs: estos dos archivos vacíos pesan exactamente 10MB y se usan como espacio de emergencia por si el disco se quedara sin memoria para poder guardar cualquier cambio que se hiciera sobre la base de datos en ese momento. En ediciones anteriores de Windows estos archivos se conocían como res1.log y res2.log

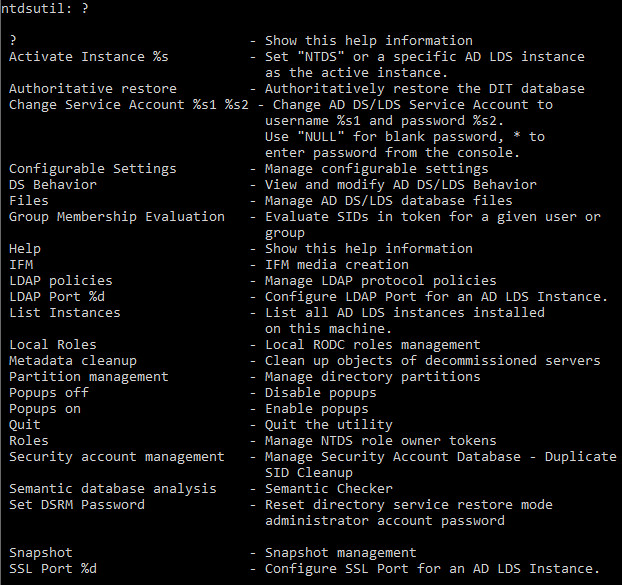

Esta base de datos puede ser gestionada con el comando cmd ntdsutil. Como se puede ver en el vídeo, nos permite hacer instantáneas de la base de datos, pero también podemos hacer otras tareas de mantenimiento con este comando, tales como limpieza de metadatos, gestión de particiones o realizar restauración autoritativa de la base de datos, esto significa básicamente que la información restaurada prevalece frente a los datos previos a la restauración.

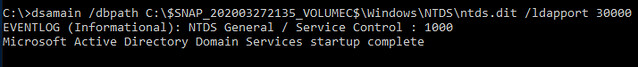

Una vez realizada la instantánea y montada, nos hemos encontrado con el problema de que no podíamos acceder a los objetos de la base de datos directamente, sino únicamente al archivo que las contiene. Para esto, hemos tenido que recurrir a un segundo comando que es dsamain que si nos va a mostrar ntds.dit como si fuera otro servidor LDAP, lo cual nos permitirá ver los objetos desde la consola de Usuarios y Equipos de Active Directory.

El comando dsamain sirve principalmente para la tarea que vemos en el vídeo, no es un comando tan complejo ni tan extenso como puede ser ntdsutil, aun así, tiene algunos parámetros que no hemos usado:

- /sslport /gcport y /gcsslport: sirven para designar los puertos SSL, GC y GC SSL, respectivamente. Son opcionales, ya que por defecto son incrementos del puerto que le hemos pasado en el parámetro /ldapport. Por ejemplo, si le hemos designado como el 20000, el puerto SSL será el 20001, el GC el 20002 y el GC SSL el 20003. Aun así, con cualquiera de estos tres parámetros tenemos la opción de poner el que nosotros queramos.

- /allowupgrade: es por si el archivo ntds.dit pertenece a una versión de Windows anterior para que podamos trabajar con ella.

- /allownonadminaccess: permite que usuarios que no pertenezcan al grupo Domain Admins o Enterprise Admins puedan acceder a los datos del directorio. Es también opcional.

Documentación oficial de Microsoft sobre el comando ntdsutil https://docs.microsoft.com/en-us/previous-versions/orphan-topics/ws.10/cc755915(v=ws.10)?redirectedfrom=MSDN

Documentación oficial de Microsoft sobre el comando dsamain https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2012-r2-and-2012/cc772168(v%3Dws.11)

Autor/a: Iván Bravo Muñoz

Fecha de creación: 27/03/2020

Curso: Microsoft MCSA Windows Server 2016 + Azure + AWS

Centro: Tajamar

Año académico: 2019-2020

Linkedin: www.linkedin.com/in/ivan-bravo-munoz